Anbindung YubiKey Card Authentication (CCID) an MS AD Zertifikatsdienste (AD CS)

Appterix erleichtert die Erstellung und Bereitstellung von SmartCard Authentication Zertifikaten. Administratoren können per Enrollment Richtlinie ganz einfach den Benutzern ermöglichen, dass sie selbst z.B. für die Windows Authentication die Zertifikate aus ihrer MS Active Directory Certificate Services erstellt und auf YubiKeys gespeichert werden können.

Der Enrollment-Schritt Zertifikatbasierte Authentifizierung (ZBA) ermöglicht es Ihnen, ein PKI-Zertifikat von den Active Directory-Zertifikatdiensten (AD CS) anzufordern und zu erhalten, um eine sichere Anmeldung mit einem YubiKey zu ermöglichen.

Bevor Sie den ZBA-Schritt zum YubiKey-Enrollment hinzufügen, stellen Sie sicher, dass Ihre Active Directory-Umgebung mit ZBA-Unterstützung eingerichtet ist.

Es wird empfohlen, dass dieser Vorgang von einem qualifizierten Domänenadministrator durchgeführt wird.

Bei Problemen während der Einrichtung oder Implementierung konsultieren Sie bitte den Abschnitt Zertifikatbasierte Authentifizierung: FAQs und Fehlerbehebung.

YubiKey-Kompatibilität

- YubiKey 5 FIPS Series

- YubiKey FIPS (4 Series)

- YubiKey 5 Series

- YubiKey 4 Series

- YubiKey C Bio – Multi-protocol Edition

- YubiKey Bio – Multi-protocol Edition

- YubiKey NEO

- YubiKey NEO-n

Voraussetzungen

Bevor Sie die Zertifikatbasierte Authentifizierung für Benutzer über Enrollment aktivieren, stellen Sie sicher, dass:

- Active Directory Domain Services (AD DS) installiert sind, um die Active Directory-Domäne zu erstellen und zu verwalten.

Eine Anleitung zur Installation finden Sie unter Installation von AD DS. - Jedes Clientgerät, das für die zertifikatbasierte Authentifizierung vorgesehen ist, der Domäne beigetreten ist.

- Active Directory-Zertifikatdienste (AD CS) installiert sind, um die Ausstellung von Zertifikaten zu ermöglichen. Bei Bedarf können mehrere Instanzen von AD CS installiert werden.

Eine Anleitung zur Installation finden Sie unter Installation von AD CS. - Eine AD-Importquelle innerhalb der jeweiligen Organisation für die Benutzersynchronisation erstellt und konfiguriert ist. Eine Anleitung zur Erstellung und Konfiguration von einer Importquelle finden sie unter Eine Importquelle erstellen.

- Der AD-Synchronisierungsdienst auf dem erforderlichen Windows Server installiert und mit der korrekten AD-Importquelle für Ihre Organisation verbunden ist.

Siehe Installieren von AD Sync Service, falls der Dienst noch nicht installiert ist.

Zertifikatbasierte Authentifizierung über Enrollment aktivieren

Sobald die Verbindung zwischen EM Platform Server und Active Directory bestätigt und alle Voraussetzungen erfüllt wurden, können Sie die zertifikatbasierte Authentifizierung für ausgewählte Benutzer und/oder Gruppen über das YubiKey-Enrollment aktivieren.

So fügen Sie den Schritt zum YubiKey-Enrollment hinzu

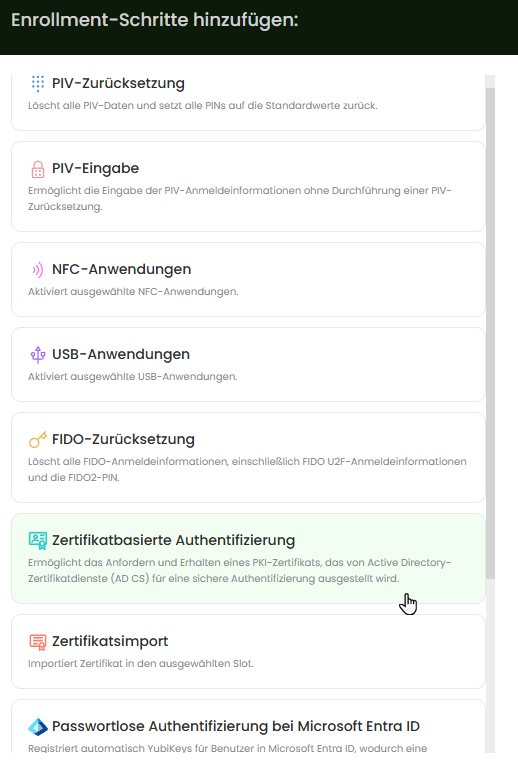

- Navigieren Sie im Appterix Management-UI zu YubiKey-Management > Enrollment.

- Klicken Sie auf Enrollment hinzufügen.

- Wählen Sie den Schritt PIV-Zurücksetzung aus, um sicherzustellen, dass alle bestehenden Schlüssel oder Zertifikate auf dem YubiKey entfernt werden.

-ODER-

Wählen Sie den Schritt PIV-Eingabe aus, um die PIV-Zugangsdaten während des Enrollments zu überprüfen, ohne dass dabei Daten gelöscht werden. Die Schritte PIV-Eingabe und PIV-Zurücksetzung schließen sich gegenseitig aus — nur einer von beiden darf in einer Konfiguration enthalten sein. - Wählen Sie Zertifikatbasierte Authentifizierung aus.

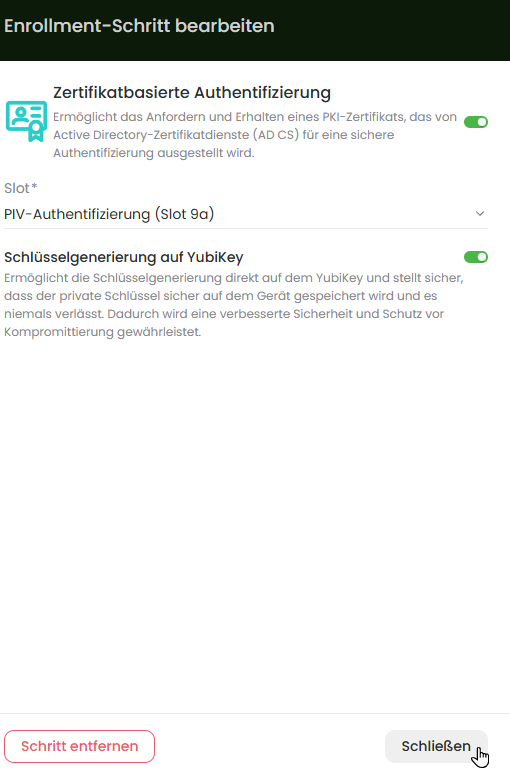

- Klicken Sie auf den Schritt, um dessen Einstellungen zu bearbeiten.

Das Dialogfeld Enrollment-Schritt bearbeiten erscheint. - Klicken Sie auf den Dropdown-Pfeil neben Slot, und wählen Sie dann den erforderlichen Slot aus.

- Die Option Schlüsselgenerierung auf dem YubiKey ist standardmäßig aktiviert. Deaktivieren Sie sie bei Bedarf. Es wird empfohlen, diese Option für verbesserte Sicherheit zu aktivieren. Wenn deaktiviert, erfolgt die Schlüsselgenerierung außerhalb des YubiKey, was das Risiko erhöht, dass der private Schlüssel kompromittiert wird.

- Klicken Sie auf Schließen.

- (Optional) Fügen Sie bei Bedarf weitere Schritte zu diesem YubiKey-Enrollment hinzu.

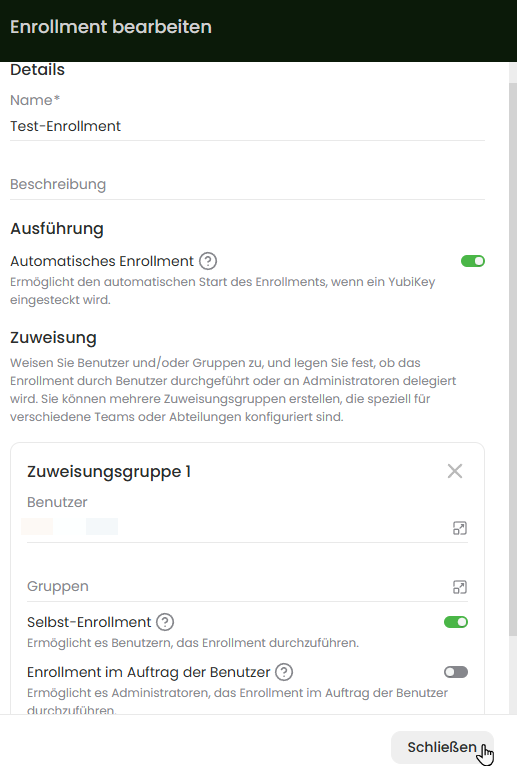

- Weisen Sie Benutzer zu, wählen Sie die bevorzugte Enrollment-Methode aus, und aktivieren oder deaktivieren Sie automatisches Enrollment.

Das YubiKey-Enrollment wurde erfolgreich konfiguriert.

Weitere Schritte: Zertifikat-Enrollment mittels Appterix Agent

Benutzer, welche dieses Enrollment bereitgestellt bekommen haben, sehen nun hinter dem jeweiligen YubiKey im Bereich YubiKeys die Schaltfläche Enrollment starten . Durch Ausführen des Enrollments wird mittels Appterix Agent die Zertifikatsanfrage erstellt, welcher diese an Appterix Server / EM Platform Server übergibt und per EgoMind AD Sync Service an Ihre AD CS weiterleitet.

Nachdem das Zertifikat erstellt wurde, wird dies an Appterix Agent zurück gesendet und direkt auf dem YubiKey in Slot 9a (Card Authentication) abgelegt. Des weiteren werden am Windows Client die erforderlichen Registry Einträge gesetzt, so dass direkt bei der nächsten Anmeldung in Windows mittels Zertifikat und dem PIN des YubiKey (PIV) authorisiert werden kann.

Zertifikatbasierte Authentifizierung: FAQs und Fehlerbehebung

Dieser Artikel enthält Antworten auf häufig gestellte Fragen (FAQs) zur Einrichtung und Implementierung von ZBA. Um die Antworten auf Ihre Fragen zu finden, drücken Sie Strg + F, um die Suchfunktion zu öffnen, und geben Sie dann das entsprechende Schlüsselwort in das Suchfeld ein.

F1: Wann müssen neue Anmeldedaten für den AD-Synchronisierungsdienst generiert werden?

A: Die Standard-Anmeldeinformationen sind nur gültig, wenn der AD-Synchronisierungsdienst mit dem Appterix-Installationsassistenten installiert wurde — diese Methode installiert den Dienst auf dem gleichen Server wie Appterix und EM Platform Server und verbindet ihn automatisch mit der Standard-Importquelle unter der Root-Organisation.

Wenn der AD-Synchronisierungsdienst manuell auf einem separaten Server installiert wurde oder in einer Nicht-Root-Organisation verwendet werden soll, müssen neue Anmeldedaten für die entsprechende Importquelle generiert und der AD-Synchronisierungsdienst neu konfiguriert werden.

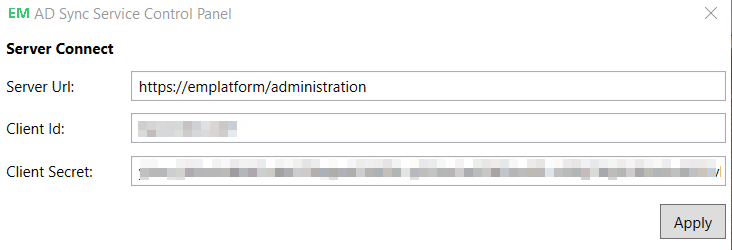

So konfigurieren Sie die Verbindung zwischen EM Platform Server und AD-Synchronisierungsdienst neu

- Navigieren Sie zum folgenden Pfad, um das EM AD Sync Service Control Panel zu öffnen:

C:\Program Files\EgoMind\EMADSyncService\Utils - Führen Sie EMADSyncService.ControlPanel.exe als Administrator aus.

- Füllen Sie unter Server Connect die erforderlichen Felder aus:

- Geben Sie ins Feld Server Url den Servernamen im folgenden Format ein:

- Für On-Premise-Installationen: https://<ServerURL>/administration

- Für Benutzer der Cloud-basierten Lösung: https://administration.appterix.eu

- Geben Sie ins Feld Server Url den Servernamen im folgenden Format ein:

- Klicken Sie auf Apply (Anwenden), um Änderungen zu speichern.

F2: Warum schlägt die Synchronisierung fehl oder startet nicht?

A: Dies liegt meist an Konfigurations- oder Verbindungsproblemen.

Empfohlene Prüfungen:

- Überprüfen Sie, ob das Konto-Passwort in der AD-Importkonfiguration korrekt angegeben ist.

Bitte beachten Sie, dass das Passwort nach einer Änderung in AD auch in der AD-Importkonfiguration entsprechend aktualisiert werden muss. - Prüfen Sie, ob der AD-Domänencontroller erreichbar ist und auf Ping-Anfragen antwortet.

- Stellen Sie sicher, dass keine Firewall-Regeln die Kommunikation zwischen AD Sync Service und Domänencontroller blockieren.

- Vergewissern Sie sich, dass AD Sync Service mit der vorgesehenen Importquelle in der richtigen Organisation verbunden ist.

F3: Warum fehlen die Zertifikatvorlagen in der ZS (CA)?

A: Das Fehlen der Zertifikatvorlagen kann auf Berechtigungsprobleme oder fehlerhafte Konfiguration zurückzuführen sein.

Empfohlene Überprüfungen:

- Stellen Sie sicher, dass der korrekte Name der Zertifizierungsstelle (CA Name) in der AD-Importkonfiguration angegeben ist.

Beispiel: WinSer2022.demo-egomind.local\demo-egomind-WinSer2022-CA

Mehr Informationen finden Sie im Abschnitt Wie finde ich den Namen der Zertifizierungsstelle (CA)?. - Stellen Sie sicher, dass die korrekte Server-URL in der AD-Importkonfiguration angegeben ist:

- Für LDAPS: Geben Sie den vollqualifizierten Domänennamen (FQDN) des Verzeichnisdienstes ein, zu dem Sie eine Verbindung herstellen.

Beispiel: WIN-FEKLLGO3TDA.demo-egomind.local - Für LDAP: Sie können auch die IP-Adresse des Servers verwenden.

- Für LDAPS: Geben Sie den vollqualifizierten Domänennamen (FQDN) des Verzeichnisdienstes ein, zu dem Sie eine Verbindung herstellen.

- Überprüfen Sie das Benutzerkonto (Benutzername) in der AD-Importkonfiguration.

Beim Konfigurieren des AD-Imports ist es entscheidend, ein Konto mit geeigneten Berechtigungen zu verwenden, um die Zertifikatsausstellung über AD CS zu ermöglichen.- Wenn die Verwendung eines Domänenadministrator-Kontos erlaubt ist: Stellen Sie sicher, dass in der AD-Importkonfiguration ein Domänenadministratorkonto im folgenden Format angegeben ist:

<DomainName>\<AdministratorName> - Wenn die Verwendung eines Domänenadministrator-Kontos eingeschränkt ist: Konfigurieren Sie das Tool EM AD Sync Service Control Panel, um Zertifikate mit einem Nicht-Administratorkonto auszustellen.

- Wenn die Verwendung eines Domänenadministrator-Kontos erlaubt ist: Stellen Sie sicher, dass in der AD-Importkonfiguration ein Domänenadministratorkonto im folgenden Format angegeben ist:

Bevor Sie das EM AD Sync Service Control Panel konfigurieren, aktualisieren Sie das Feld Benutzername in der AD-Importkonfiguration, um das Nicht-Administratorkonto einzutragen. Verwenden Sie folgendes Format:

<DomainName>\<UserName>

So konfigurieren Sie EM AD Sync Service Control Panel für Nicht-Admin-Benutzer

- Navigieren Sie zum folgenden Pfad, um das EM AD Sync Service Control Panel zu öffnen:

C:\Program Files\EgoMind\EMADSyncService\Utils - Führen Sie EMADSyncService.ControlPanel.exe als Administrator aus.

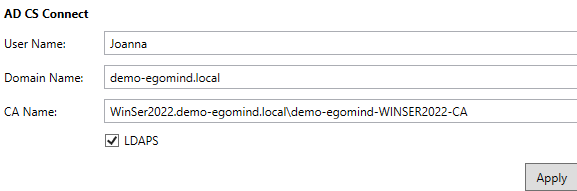

- Füllen Sie unter AD CS Connect die erforderlichen Felder aus:

- Geben Sie ins Feld User Name (Benutzername) den Namen eines beliebigen Nicht-Admin-Benutzers im folgenden Format ein:

<UserName>

Stellen Sie sicher, dass der hier eingegebene Benutzername mit dem in der AD-Importkonfiguration angegebenen Namen übereinstimmt. Achten Sie auf die unterschiedlichen Formate, um Fehlkonfigurationen zu vermeiden:- In der AD-Importkonfiguration verwenden Sie das Format:

<DomainName>\<UserName> - Hier geben Sie nur den Benutzernamen ohne Domänenpräfix ein.

- In der AD-Importkonfiguration verwenden Sie das Format:

- Geben Sie ins Feld Domain Name (Domänenname) den Domänennamen ein.

- Geben Sie ins Feld CA Name (ZS-Name) den Namen der Zertifizierungsstelle.

Mehr Informationen finden Sie im Abschnitt Wie finde ich den Namen der Zertifizierungsstelle (CA)?.

- Geben Sie ins Feld User Name (Benutzername) den Namen eines beliebigen Nicht-Admin-Benutzers im folgenden Format ein:

- Klicken Sie auf Apply (Anwenden), um die Änderungen zu speichern.

F4: Wie finde ich den Namen der Zertifizierungsstelle (CA)?

A: Die Angabe des korrekten ZS-Namens ist entscheidend für die erfolgreiche Ausstellung von Zertifikaten.

Wenn in Ihrer Umgebung nur eine Zertifizierungsstelle verwendet wird, können Sie das Feld für den ZS-Namen (CA Name) leer lassen — das System erkennt sie automatisch.

So finden Sie den ZS-Namen:

- Öffnen Sie die Eingabeaufforderung als Administrator auf dem ZS-Server.

- Führen Sie folgenden Befehl aus:

certutil -dump - Suchen Sie nach dem Feld, das mit Config beginnt. Das zeigt den ZS-Namen im erforderlichen Format an.

Beispiel: Config: WinSer2022.demo-egomind.local\demo-egomind-WinSer2022-CA

F5: Wo finde ich die Protokolle des AD-Synchronisierungsdienstes?

A: Bei Problemen während der Einrichtung oder Synchronisierung können Sie die Protokolle des AD-Synchronisierungsdienst zur Fehlerdiagnose einsehen.

Standard-Speicherort der Protokolle:

C:\Program Files\EgoMind\EMADSyncService\Logs

Falls erforderlich, senden Sie die relevanten Protokolldateien zur weiteren Fehleranalyse und Unterstützung an das Support-Team.

Bei der Kontaktaufnahme mit dem Support:

- Hängen Sie relevante Protokolldateien an

- Fügen Sie genaue Fehlermeldungen bei

- Beschreiben Sie die Schritte, die zum Problem geführt haben